【資安日報】駭客同時利用3種竊密軟體偷取受害電腦資料、微軟先前修補的SharePoint漏洞被發現

駭客同時在受害電腦植入3種竊密軟體,很可能是要藉此收集更多的帳密資料;再者,微軟曾於二月修補的SharePoint漏洞CVE-2022-22005,研究人員指出可以被輕易繞過,本月例行修補已經針對這個問題提出緩解方法

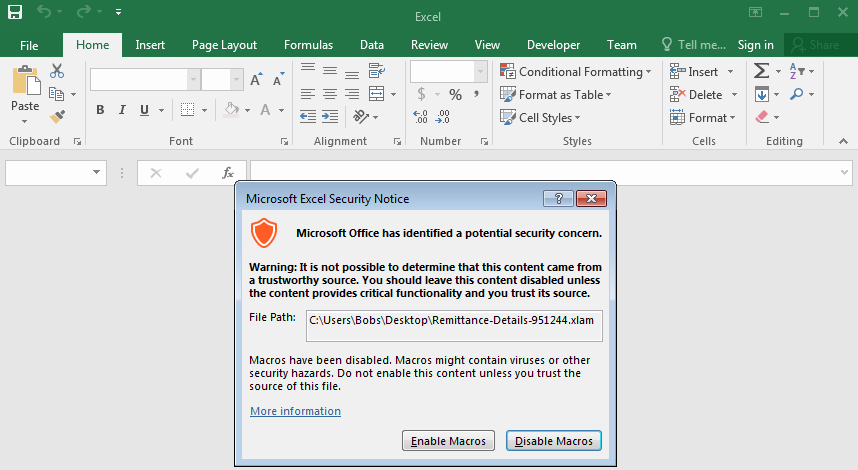

最近兩個月駭客透過釣魚郵件散布竊密軟體,進而在受害電腦上偷取各式上網應用程式的帳密、加密貨幣錢包資料的情況,可說是不時傳出。但最近出現有人一口氣在受害電腦投放3種工具的攻擊手法,而且,這些軟體都是用於竊密的工作。但為何駭客要這麼做?很有可能是藉由不同的工具截長補短,進而得到更詳細的資料。

近期資安漏洞的修補也相當值得留意。研究人員揭露微軟在5月的例行修補(Patch Tuesday)裡,當中有一項SharePoint漏洞CVE-2022-29108,是之前二月修補不完整所造成。

另一項漏洞則是出現於SonicWall的SSL VPN設備SMA 1000系列,其中最嚴重的漏洞CVSS風險層級達到8.2分,攻擊者一旦利用這項漏洞,可在不需身分驗證的情況下,繞過存取控制機制。

【攻擊與威脅】

為何駭客要同時部署這麼多個惡意軟體?研究人員沒有進一步說明,但很有可能是駭客想要藉此收集更為完整的資料。

變種Facestealer竊密程式鎖定手機用戶,截取臉書帳密或假藉挖礦服務洗劫加密貨幣錢包

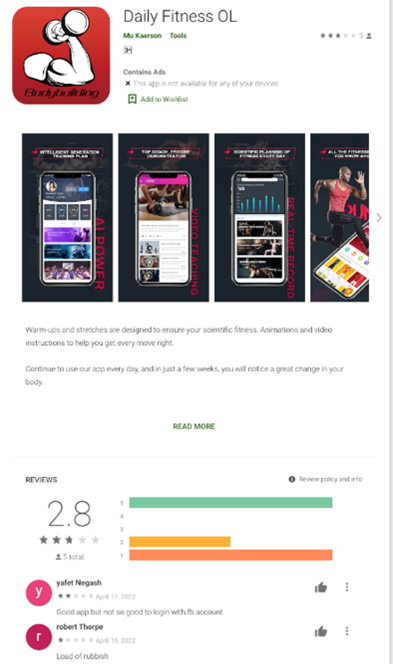

駭客透過應用程式市集提供手機App為由,來散布惡意軟體的情況近期時有所聞,且用戶可能難以分辨。趨勢科技最近偵測到逾200款安卓竊密軟體Facestealer變種,攻擊者企圖用來竊取受害者的臉書帳密,或是宣稱提供挖礦服務,來騙取受害者的錢包私鑰或是通關密語(Seed Words)。

針對竊取臉書帳密的惡意軟體,駭客將其偽裝成VPN軟體、相機應用程式,或是健身軟體等,其共通點是在受害者首度啟動App時,便會要求他們登錄臉書帳號才能使用,進而透過JavaScript程式碼側錄用戶輸入的資料,此外,這些應用程式也會藉由收集Cookie,拼湊個人身分資料並加密,再傳送到攻擊者的伺服器。

而研究人員也發現了超過40款宣稱提供雲端挖礦服務的App,一旦受害者啟動了App,駭客就會要求輸入私鑰來連接錢包,以便將挖取的加密貨幣匯入,但他們同時要求受害者收款的錢包至少要有100美元的加密貨幣,並佯稱提供新用戶0.1個以太幣獎勵,以吸引受害者連結多個錢包。值得留意的是,這些App大多成功上架到Google Play市集,且有部分被安裝超過十萬次,受害者可能相當廣泛。

駭客利用Windows事件記錄機制埋藏惡意軟體行蹤

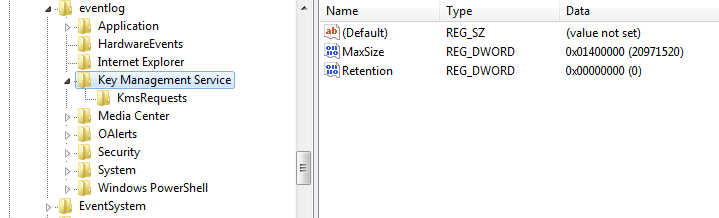

駭客為隱藏惡意軟體的行蹤,他們最近也濫用作業系統的事件記錄工具,而引起研究人員的注意。卡巴斯基最近揭露他們在今年2月,發現將Shell Code存放於Windows事件記錄的惡意軟體攻擊行動SilentBreak,駭客藉此隱匿無檔案(Fileless)的木馬程式。

駭客為隱藏惡意軟體的行蹤,他們最近也濫用作業系統的事件記錄工具,而引起研究人員的注意。卡巴斯基最近揭露他們在今年2月,發現將Shell Code存放於Windows事件記錄的惡意軟體攻擊行動SilentBreak,駭客藉此隱匿無檔案(Fileless)的木馬程式。

駭客透過惡意軟體投放器(Dropper),將Shell Code的酬載注入到Windows大量授權金鑰管理服務(KMS)的事件記錄日誌,並複製及濫用作業系統元件WerFault.exe、wer.dll,藉由DLL搜尋順序挾持(DLL Search Order Hijacking)載入惡意程式碼。而上述的投放器也會在Windows的事件記錄尋找特定內容,再組合成下一個階段的攻擊程式碼。研究人員指出,這樣的手法過往幾乎沒有出現過,他們推測很可能是APT駭客所為。

【漏洞與修補】

三個月前修補的SharePoint漏洞被研究人員繞過,微軟再度進行修補

微軟於今年2月,修補SharePoint的反序列化漏洞CVE-2022-22005,但有研究人員發現,還有其他的方式能夠觸發上述漏洞。

資安業者Security Technologies and Advanced Research Labs(STAR Labs)指出,他們在微軟修補CVE-2022-22005不久之後,就發現另一種能輕易繞過修補程式觸發漏洞的手法,攻擊者可透過在伺服器上建立SharePoint的清單,並上傳惡意PNG圖片檔案的附件,來進一步利用漏洞發動攻擊。一旦成功,將使得攻擊者執行網頁應用程式的IIS排程工作權限,進而在受害伺服器主機上執行任意程式碼。微軟獲報後於5月份例行修補(Patch Tuesday)予以修補,並將該漏洞登記為CVE-2022-29108進行列管。

SonicWall修補SSL VPN設備的高風險漏洞

資安業者SonicWall於5月10日發布資安通告,指出他們修補了SMA 1000系列(6200、6210、7200、7210、8200v)SSL VPN設備的3個漏洞,這些漏洞可讓攻擊者用於在未經身分驗證的情況下,繞過存取控制措施,CVSS風險層級從5.7分至8.2分不等,影響執行12.4.0與12.4.1版韌體的SMA 1000系列設備,該廠商推出12.4.1-02994版修補上述漏洞,並指出這些漏洞目前尚未出現遭到利用的跡象。

【資安防禦措施】

歐洲推出第二版網路暨資訊系統安全指令,將擴大適用範圍

歐洲議會與歐盟會員國於5月13日,正式對於2020年歐盟委員會(EC)提出的網路暨資訊系統安全(Security of Network and Information Systems)修訂指令「NIS 2 Directive」達成共識,主要修訂內容將擴大此指令的適用範圍,延伸到電子通訊服務供應商、數位服務業者、廢水或廢棄物處理業者、產品製造商、郵政與物流業者、公共行政單位等,同時,新版指令也將提升歐洲組織的資安要求,例如,要著手解決供應鏈與供應商之間的資安問題,並對於組織沒有遵守相關義務的行為,向高階管理人員究責。歐盟成員國與歐洲議會將公布新版指令,並於20日後正式生效,歐盟會員國需在21個月內納入國家法令。

出處於:iThome